El mundo del crimen cibernético ha evolucionado significativamente, adaptándose y migrando a nuevas plataformas. Lo que antes estaba relegado a la Deep Web y la Dark Web, hoy también ocurre en aplicaciones de mensajería instantánea, que se han convertido en un terreno fértil para actividades ilícitas. Esta transición refleja la flexibilidad del crimen digital y cómo utiliza la tecnología para evadir la detección y expandir su alcance.

Deep Web y Dark Web: diferencias y alcance

La Deep Web es conocida por albergar contenido no indexado por los motores de búsqueda convencionales. Aunque no todo lo que se encuentra allí es ilegal, hay una porción, la Dark Web, que se ha convertido en sinónimo de actividades delictivas. Según Daniel Ionadi, ingeniero y especialista de F5, la Dark Web representa apenas el 0,01% de la Deep Web, pero concentra los mercados más peligrosos y anónimos.

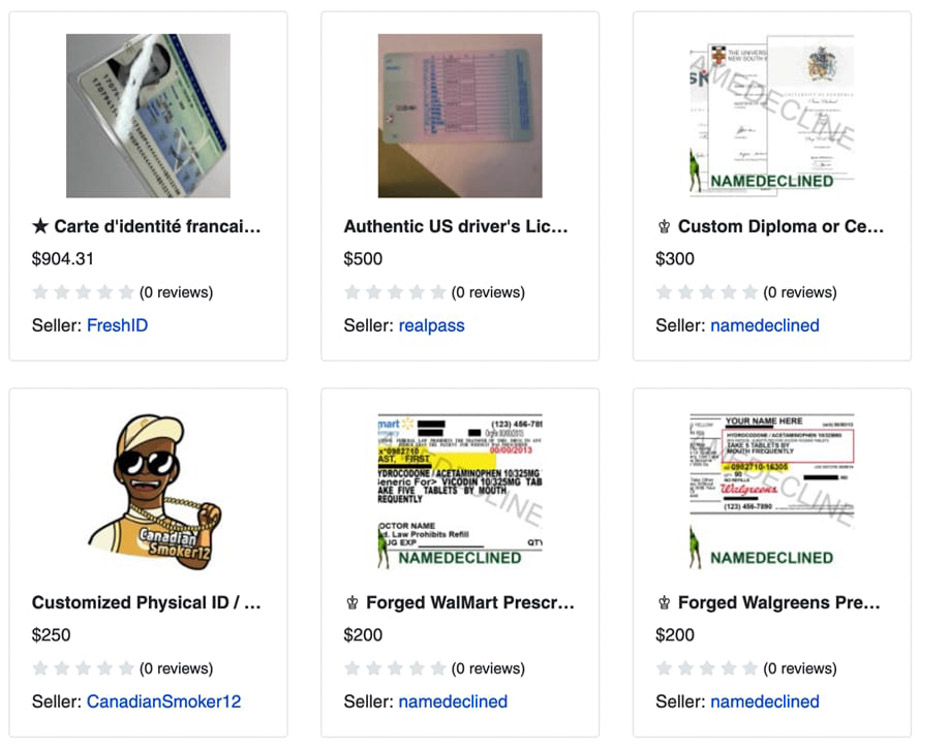

El acceso a la Deep Web es relativamente sencillo mediante navegadores como DuckDuckGo, pero la Dark Web requiere tecnologías especializadas, como el navegador Tor, que enmascara la dirección IP del usuario y proporciona una conexión cifrada. Allí se encuentran mercados como Dream, Point y Wall Street Market, que operan de forma similar a las tiendas online tradicionales, basándose en la reputación generada por comentarios de usuarios.

Transacciones y monedas digitales: un entorno anónimo

El anonimato es el núcleo de la actividad en la Dark Web. Las transacciones se realizan principalmente con criptomonedas, siendo Bitcoin el método más común. Aunque las monedas privadas como Monero han perdido popularidad por su complejidad, Bitcoin sigue prevaleciendo debido a su accesibilidad. “No aceptarlo limitaría los negocios”, explica Ionadi, destacando la paradoja de su uso en actividades delictivas, que aprovechan las oportunidades de mercado que genera.

La estructura misma de la Dark Web, con transacciones anónimas y criptomonedas, dificulta el rastreo por parte de las fuerzas del orden. Sin embargo, los gobiernos continúan colaborando para rastrear estas actividades a través de la blockchain y tecnologías avanzadas.

Aplicaciones de mensajería instantánea: la nueva Deep Web

Recientemente, las aplicaciones de mensajería instantánea han emergido como un nuevo canal para actividades ilícitas. Su accesibilidad, simplicidad y características efímeras han convertido a estas plataformas en terrenos ideales para los criminales, que pueden comunicarse, compartir información y coordinar actividades de forma encubierta.

El uso masivo y cotidiano de estas aplicaciones hace que el riesgo de ciberataques crezca. Aunque su función principal no es la criminalidad, el anonimato y la posibilidad de encriptar mensajes permiten a los delincuentes explorar nuevas fronteras en el mundo digital.

Cómo Protegerse: consejos y medidas de seguridad

A pesar del constante cambio en las tácticas delictivas, existen medidas que los usuarios pueden tomar para protegerse de posibles ataques:

- Evitar enlaces sospechosos: No abrir correos electrónicos, mensajes o archivos adjuntos de remitentes desconocidos.

- Descargar software sólo de fuentes oficiales: Evitar programas de origen dudoso.

- Mantener contraseñas seguras y únicas: Actualizarlas con regularidad y evitar repetirlas en diferentes cuentas.

- Utilizar antivirus actualizados:Estos pueden detectar y eliminar amenazas.

- Realizar copias de seguridad: Guardar regularmente datos importantes.

Un Entorno en constante evolución

El mundo del cibercrimen no es estático. Los delincuentes y las fuerzas del orden se adaptan a un entorno siempre cambiante, donde la seguridad cibernética juega un papel crucial. Las aplicaciones de mensajería instantánea, que alguna vez fueron herramientas simples de comunicación, han evolucionado para convertirse en plataformas que representan un nuevo reto para la ciberseguridad global.

La colaboración internacional y la adopción de tecnologías avanzadas siguen siendo clave para abordar estas amenazas, pero el cambio constante requiere una vigilancia continua y la educación de los usuarios para prevenir futuros ataques.